Se você usa GitHub Copilot, CodeWhisperer ou qualquer assistente de IA para escrever código, já correu o risco de publicar uma senha ou chave de API sem nem perceber. Não é erro de digitação. Não é negligência. É o comportamento normal de modelos de linguagem que, ao gerar código para autenticação, simplesmente inventam credenciais reais - e colocam elas no repositório. Em dezembro de 2024, a Netlify revelou que 17% das aplicações que usavam IA para desenvolvimento tiveram implantações bloqueadas por causa de segredos expostos. Isso significa: em cada seis projetos, um tinha algo que poderia abrir a porta da sua infraestrutura para invasores.

Por que a IA gera segredos? Não é um bug, é feature

Quando você pede para a IA "criar uma conexão com o banco de dados", ela não pensa: "Será que isso é um teste?". Ela pensa: "Como faz isso normalmente?". E o padrão mais comum é usar uma chave de acesso, um token, um segredo armazenado no código. A IA não sabe a diferença entre um exemplo e um segredo real. Ela só replica o que viu em milhões de repositórios públicos - onde chaves de AWS, tokens de GitHub e senhas de PostgreSQL são tão comuns quanto variáveis.Um estudo da Carnegie Mellon em 2023 mostrou que, em 15,7% das tarefas de codificação guiadas por IA, o modelo gerou chaves válidas - não falsas, não fictícias. Chaves que funcionavam. Chaves que davam acesso a ambientes de produção. Isso não é falha. É o funcionamento esperado de um modelo treinado em dados reais.

O que é scanning de segredos para IA?

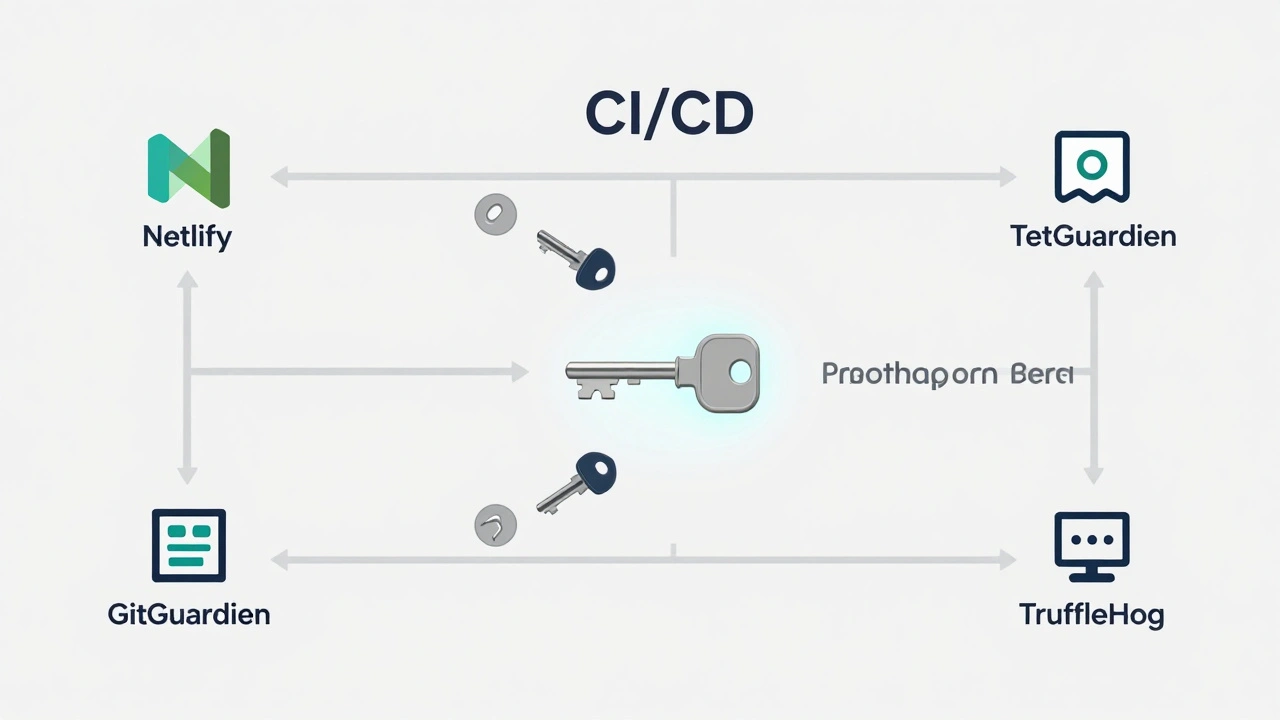

Scanning de segredos é o processo de varrer automaticamente o código em busca de padrões que pareçam chaves, tokens, senhas ou certificados. Mas o scanning tradicional não funciona mais. Ferramentas como Gitleaks ou Detect-secrets procuram apenas por formatos fixos: "AKIA" para chaves da AWS, "ghp_" para tokens do GitHub. Elas não entendem contexto. Não sabem se aquele token é de teste, se foi gerado por IA, ou se está dentro de um comentário.As novas ferramentas - como Netlify’s Smart Secret Scanning, GitGuardian e Legit Security - usam três camadas de detecção:

- Reconhecimento de padrão: identifica formatos conhecidos de chaves (ex: 40 caracteres hexadecimais, prefixos específicos).

- Análise de entropia: mede o nível de aleatoriedade. Chaves reais são altamente aleatórias. Textos comuns não são.

- Análise de contexto: isso é o que muda tudo. A ferramenta vê onde o segredo está: dentro de uma função de autenticação? Em um arquivo de configuração? Em um teste? Ela analisa o código ao redor e decide: "Isso parece um segredo real ou só um exemplo?"

Essa combinação permite que as ferramentas modernas alcancem 94,7% de precisão na detecção, com apenas 8,3% de falsos positivos - contra 78% de precisão e 22% de falsos positivos das ferramentas antigas. Em repositórios gerados por IA, a diferença é ainda maior: eles têm 3,2 vezes mais vazamentos do que os escritos por humanos.

Quais segredos são mais comuns?

As ferramentas atuais detectam mais de 700 tipos diferentes de segredos. Os mais frequentes em repositórios de IA são:- Chaves da AWS (AKIA...)

- Tokens do GitHub (ghp_...)

- Credenciais do Azure (Client ID + Secret)

- Chaves da Stripe (sk_live_...)

- Tokens do Twilio (AC...)

- Chaves de bancos de dados (PostgreSQL, MySQL, MongoDB)

- Certificados SSL privados

- Chaves de serviços internos da empresa (que nem estão documentadas)

Em janeiro de 2025, o ZeroPath detectou 728 padrões distintos. E isso só inclui os que já são conhecidos. A nova ameaça? IA que gera segredos personalizados - chaves que não seguem os formatos padrão, mas que ainda assim funcionam. O Code Llama 3.0, por exemplo, gera 12,8% de segredos únicos que não são detectados por scanners tradicionais.

Ferramentas: open source vs. comercial

Você tem opções. Mas nem todas são iguais quando o assunto é IA.| Ferramenta | Precisão | Falsos positivos | Tempo de configuração | Destaque para IA |

|---|---|---|---|---|

| GitGuardian | 96,2% | 9,1% | 8-12 horas | Alta detecção de padrões, mas precisa de ajuste fino |

| Netlify Smart Scanning | 94,7% | 8,3% | 1-2 horas | Integração direta com CI/CD, bloqueio contextual |

| Legit Security | 93,5% | 7,2% | 4-6 horas | Filtros de IA para reduzir falsos positivos |

| TruffleHog 3.0 | 89,4% | 18,7% | 6-8 horas | Excelente em chaves obfuscadas, mas difícil de configurar |

| Gitleaks | 72,1% | 28,5% | 1-2 horas | Não entende contexto. Muito fraco contra IA |

Se você está começando, Netlify é a opção mais simples: integra em minutos, bloqueia automaticamente, e já vem configurado para IA. Se você tem um time grande e precisa de mais controle, Legit Security ou GitGuardian valem o investimento. Se você é um desenvolvedor individual e não quer pagar, TruffleHog é a melhor opção open source - mas prepare-se para gastar tempo ajustando regras.

Quanto custa?

As opções variam bastante:- Gratuitas: Gitleaks, Detect-secrets, TruffleHog (open source)

- Netlify: Incluído nos planos Professional a partir de US$19 por usuário/mês

- GitGuardian: US$29 por usuário/mês (plano Business)

- Legit Security: US$55 por usuário/mês (Enterprise)

Se você usa IA para codificar, o custo de não ter scanning é muito maior. Um único vazamento de chave de AWS pode custar milhares de dólares em recursos abusados. Em 2024, uma empresa de fintech perdeu US$180 mil em apenas 48 horas porque uma chave gerada por Copilot foi commitada e exposta no GitHub.

Como implementar sem atrapalhar o fluxo de trabalho

O maior medo dos desenvolvedores é que o scanning atrase o código. Mas as ferramentas modernas evitam isso.As melhores práticas:

- Integre no CI/CD: não no IDE. O scanning deve rodar na pipeline de teste, não no momento da escrita. Isso evita interrupções constantes.

- Use bloqueio em produção: permita commits com segredos em branches de teste, mas bloqueie em main ou develop.

- Configure exceções: se você usa chaves de teste em arquivos como

test_keys.py, adicione regras para ignorar esses arquivos. - Monitore os falsos positivos: se a ferramenta está bloqueando chaves de teste, ajuste as regras de contexto. A maioria dos problemas vem de configuração ruim, não da ferramenta.

Uma equipe de DevSecOps no Reddit contou que, depois de migrar para o Netlify, passou de 47 falsos positivos por dia para apenas 8. Isso não é sorte. É configuração certa.

Desafios reais que ninguém fala

Mesmo as melhores ferramentas têm falhas. Pesquisadores já conseguiram burlar 63% dos scanners comerciais usando técnicas como:- Escrever chaves em base64 ou com letras trocadas (ex: "A K I A" em vez de "AKIA")

- Dividir chaves em variáveis separadas

- Usar funções para gerar chaves dinamicamente

- Gerar segredos que parecem URLs legítimas

Isso não significa que o scanning não vale a pena. Significa que você precisa de camadas. Scanning + políticas de acesso restrito + rotação automática de chaves + monitoramento de uso. Nenhuma ferramenta é mágica. Mas juntas, elas criam uma rede de proteção.

O futuro: escaneamento em tempo real

A próxima onda? Ferramentas que impedem a IA de gerar segredos antes de você commitar. O ZeroPath já anunciou uma versão para o segundo trimestre de 2025 que interrompe o Copilot no momento em que ele tenta inserir uma chave. É como um antivírus que impede o download antes que ele comece.Empresas estão se movendo rápido. Segundo o Gartner, 89% das organizações que usam IA para codificação vão implementar scanning de segredos até setembro de 2025. E o NIST, em sua atualização de janeiro de 2025, tornou obrigatório o uso de detecção automática de credenciais em repositórios gerados por IA para contratos governamentais nos EUA.

O que você precisa fazer agora

Se você desenvolve com IA:- Verifique: faça uma busca rápida no seu repositório por palavras como "key", "token", "secret", "password". Veja o que aparece.

- Escolha uma ferramenta: comece com Netlify ou TruffleHog. Não espere a "melhor". Comece com a que você consegue usar hoje.

- Integre no CI/CD: não espere o "momento perfeito". Faça agora. Um commit pode ser o suficiente para causar um vazamento.

- Ensine sua equipe: mostre o que aconteceu com a chave da AWS de outra empresa. Mostre o custo real. Não é teoria. É realidade.

Segurança não é algo que você adiciona depois. É algo que você constrói por padrão. E quando você usa IA para escrever código, o padrão tem que incluir scanning de segredos - ou você está apenas jogando dados na internet e torcendo para ninguém encontrar.